1月30日に blender.org につながらない、という事象が起きていたそうで、それがDDoS攻撃によるもの、ということだったようです。

返信の中にはこういうのも。「A社の陰謀」とかそれ系ですね。多分違うでしょうけどw

BlenderNationの記事にもなってますね。

えーと、こういうときに「ホントにアクセスできてないの自分だけ?」って言うのを確認する手段として、 https://downforeveryoneorjustme.com/ 辺りを使ってアクセス出来るか試して見るのも良いと思います。

なお、 blender.org 既に復帰しているとのことです。

どうも、ぼくです。

12月15日にBlendxJP4っていうイベントがあるんですね。前回の渋谷で開催されたBlendxJP3のために「BlendxJP3 への道」っていう道案内エントリ書いたんですけど今年はやらないです、っていう多くの人にはどうでもいいお話です。

「やらない」理由は2つあります。

「ハチ公前から各自行ってどうぞ?」的なことで済んでしまいますね。

ということで、道順確認されたい場合には去年書いたエントリ「BlendxJP3 への道」を参照ください。

ではー。

15日の18時時点ではまだそこまで埋まってなかったので、「まあ夜遅くにでも」とか余裕ぶっこいてたら定員をはるかに超えてまして、というのが15日のお話。

えっ、何の話をしているかですって? BlendxJP4 っていう日本のBlenderのイベントのお話ですよ。

今年は2.80がリリースされたとか、Blender Dev Fund に名だたる企業が参加して大幅な収入増に繋がったとか何かとBlender本家は話題になってましたが、このBlendxJPというイベント、募集開始して1時間半くらいですでに募集の定員埋まっちゃってたってことらしいです。そして現在の登録数238。なんという事でしょう。

ところで 今年から”Blend✖︎JP”でなく”BlendxJP”で、ハッシュタグは #blendxjp でなく #blendxjp4 使うんですね、って思ってページのハッシュタグのリンクをクリックしたら #techplayjp のハッシュタグ表示してびっくりしちゃったので、担当の方はリンクを修正いただけると良いんじゃないかな、と思いました、まる。

[12/14追記] どうやら #blendxjp をハッシュタグとして使うそうです。

募集ページの表記とリンクも変更になってますね。

どうも、ぼくです。

Blender ID って知ってます? Blender e-shop とかBlender Cloud とかのアカウントですね。

実はメールが届いてまして、その出だしがこんな感じでした。

Dear Blender ID user,

Starting last 30 October, the Blender Store has been the target of automated login attempts.

ほほう。これがサイバー攻撃っちゅうやつやな?パスワードが漏れ出したリストをもとにログイン試行しているっぽい、ということで「他と同じパスワード使ってたら変えといて?」ってことよね?

えーと、影響のあるのは *.blender.org でログインする、 Blender ID のユーザーってことでいいんかな? Blender Artists は Blender ID 連携してたっけ?(ログイン情報はBAで持ってるはず)

まあ 、とりあえずメール届いてるはずだから各自確認すれば良いと思います。

どうも、ぼくです。

本日からBlender Conference 2019始まりますね。今年から Compagnie Theater になったので間違えないようにしないと(現地に行かないので関係ないか、あはは)。

現地時間11:00(日本時間18:00)のTonさんによるキーノートから始まって3日間 Compagnie Theater にて、世界各地から集まったBlenderheadsがキャッキャするようです。

今年から会場が新しくなって(600人収容)、開催費用も3倍くらいになったとかなんとかTonさん言ってましたけど、さて。

そして、前まで使っていた会場は FOSS XR Conference があるんですって(26日)。

と、その前に滑り込むように Adidas、Embark Studio、AMD がDevFundに参加、という。Adidasは業種的には意外かもしれませんが、過去にPricipled BSDFの開発時に資金出してるのでそうでもなかったりします。

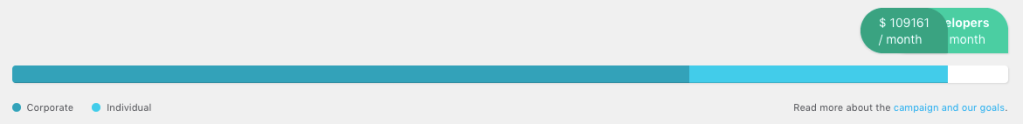

fund.blender.org のグラフも順調に伸びていってて、20名を雇用っていうラインに限りなく近づいてきていますね。

ちなみにDeveloper fund は コア開発者の雇用、を主な目的にしていて、Blender Open プロジェクトは Blender Cloud の方から(+寄付)、という風になってます。

日本だとカラー、およびスタジオQがDevFundに参加、っていうのが大きく取り上げられてましたね。

今年はめちゃめちゃBlenderの話題が多かったような気がします。さてさて、Blenderの未来はどっちだ!って感じですね。

現地には行けないのですが、ご盛会をお祈り申し上げております(ストリーミングも時間があったら見るけどね!)

どうも、ぼくです。

Blenderが7月31日に 2.80 正式版をリリースしました。待ちに待ったリリースですね。

「2018年のSIGRAPHにRC出せそうよ」っていうところから約一年。UIの大幅な更新(左クリックデフォルトになったとか)やグリースペンシルの進化とか(リリースが伸びた一年の間も)色々と詰め込んで「これあれでしょ、メジャーバージョンアップとして3.0って言っても驚かないでしょ」っていう感じで。

今回はそれから少し経ちました。何か更新あります?っていう感じのエントリです。

新機能を知りたいです?60秒で紹介している動画置いておきますね(にっこり

もう少し長めのやつも貼っておきますね。

個人的には2.80アルファ、ベータ、RC(Release Candidate)と先行して使っているので正式リリースの段階ではそこまで…、っていうのが正直なところですけれど(タイミング的なものです)。

実は2.81に向けての開発が始まっています。Blender.Todayの8月14日でも触れられていますね。

そう、上の動画でもSIGGRAPH2019のこととか触れられていましたがちょっとした「インシデント」が起きていました。

(もちろん荷物が盗まれたのは残念なことですが)なんと幸運なことに新しいマシンを提供してくれるところがあらわれたのです。

ということがありましたとさ。

Steam経由でBlender 2.79をインストールしている人はBlender 2.80正式リリース版が出たので、自動的にアップデートされるそうです。ちょうどいい機会なので2.80に移行しちゃいましょう。

まあ何か作ってる途中だったらバージョン上がって欲しくないですよね。ちなみに過去のバージョンは以下からダウンロードできます。

この最近BlenderのTLの流速が早すぎて追い切れないです。

新しい方が増えていると思いきや、例えばBlender lang:jaでヒットする1日あたりのつぶやき数は昨年6月頃の方が若干多かったりします。「2.80で明らかに使いやすくなっている」っていう評判にはなっているものの、そこまでお祭り的にはなってなさそうな気配です。そう考えてみるとCGWORLDの第1特集に取り上げられたのは大きいことなんですね。

この最近話題になっている日本語チュートリアルを上げておきますね。

英語のチュートリアルもついでに。定番なやつから話題になったやつまで。

もちろんBlender公式の基礎チュートリアルも忘れてはいけませんね。26本アップロードされています。

ということでー

どうも、ぼくです。

7月12日、Blender 2.80RC(RC1)がリリースされました。

RC版リリース前は「7/11日にRC版リリース、(深刻な問題がなければ)一週間したら正式リリース予定」というアナウンスがされていました、そういえば。

・ The release candidate is planned for Thursday July 11. That means all changes for the release candidate must be committed by Wednesday afternoon, so we can do a call for the platform maintainers to make builds and run tests.

・ Ideally the release then happens a week later on July 18, depending if we find serious issues that require extra time.

https://devtalk.blender.org/t/8-july-2019/8167

RC版が出た次のミーティングノートでは、深刻な問題を修正した別のRC版をリリース、と。RC2ですね。

・ We will do another release candidate end of this week with critical fixes, and then hopefully a final release next week. Developers should help with bug triaging, fixing critical bugs and reviewing bug fixes.

https://devtalk.blender.org/t/15-july-2019/8266

おそらく Blender のダウンロードページからRC2のダウンロードができるように、準備が終わってからアナウンスされると思います。最初のRCから一週間経ちましたので、そろそろ動きありますかね?

[7/19:追記]

話は変わって、めちゃくちゃ大きいニュースがありましたね。120万ドルの支援とか。

すでに記事にもなっています。

そういえば月末はSIGGRAPHでしたっけ。2.80の正式リリース間に合うかな?

ではー。

どうも、ぼくです。

フリーソフトウェアのBlender、新しいバージョン 2.80 のリリース日が近づいてきました。

どうやらRC(リリース候補版)リリースは7/11あたりを目標にしている模様。

We will aim for a 2.80 release candidate around July 11,

https://devtalk.blender.org/t/17-june-2019/7846

ちなみに、2.80のベータ版はデイリービルドが提供されていて、入手して試すことが可能です。

RC版がリリースされてから2週間くらいかけて正式リリースの準備をして問題がなければ、AHOY、コードフリーズ、正式リリース版の流れになります。

RC2とかRC3とか出さないで済めば、という前提ですけれど、Siggraph 2019 開催前には正式リリース版が出てくるということですね。

また、リファレンスマニュアルも「マニュアルスプリント」で2.80用に書き換えられている部分が増えました。まだ全部が2.80用に置き換わっているわけではないことに注意が必要ですが、正式リリースまでにはもう少し充実していることでしょう。

なお、2.79と2.80では使用できるレンダラが変わること、ファイル互換性が一部無くなっていること、UIが想像以上に変わっていることから、別物として扱うのが正解のようです。

「Blender280メモ」として2.80ベータ版を触った時のメモを残してますので、これがもしかしたらお役に立てるかも、という感じです。

他にも2.80のチュートリアルやなんかが増えているのでそれぞれチェックしていくと良いかと思います。

ではー。

どうも、ぼくです。

Blender 2.80 の UI と Python API がフリーズされました。先週にはすでにフリーズ予定、と言われていたので延びなくてよかったです。

開発者ブログにも ”User interface and API Freeze” ってエントリがUpされていますね。

そしてBlender Today Live は64回。

“64”というと「Nintendo 64 のロゴって64面と64頂点で構成されてんだぜ!?」っていうのがあってですね。

続きを読む